레거시 환경이라면 패킷 브로커나 스위치 포트 미러링을 통해 주요 구간 또는 전체 구간에 대한 패킷 분석이 가능하다.

하지만 보통 클라우드(AWS) 네트워크는 블랙박스라고 한다.

내부 구간 모니터링이 참 힘든거 같다.

NPM(Network Performence Monitoring)을 클라우드에서 돌리고 있다.

사실 패킷 캡쳐 기반 모니터링 툴은 네트워크뿐만 아니라 보안까지 보는 게 맞다.

일단은 네트워크만 보고 있으니 해당 내용만 기술하도록 하겠다.

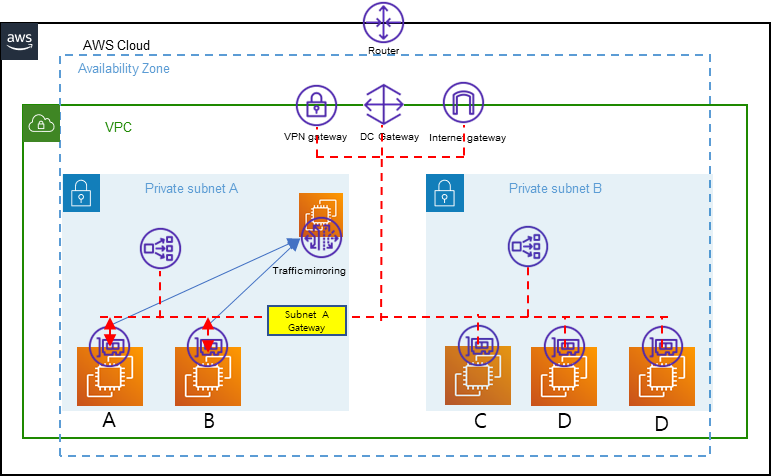

대충 구성도를 아래처럼 잡자.

참고로 본인은 AWS알못이고 구성도 오류를 인지하면 수정하겠다.

왼쪽 Private Subnet의 네트워크를 모니터링하고 싶다면?

일단 전체에 대한 모니터링은 불가한거 같다.

AWS에서 VPC 트래픽 미러 소스를 ENI만 잡을 수 있는 거 같다.

미러 소스 – 특정 VPC 내에 존재하며 트래픽 소스로 사용할 수 있는 AWS 네트워크 리소스입니다. VPC 트래픽 미러링은 ENI(Elastic Network Interfaces)를 미러 소스로 사용하도록 지원합니다.

VPC 트래픽 미러링 – 네트워크 트래픽 캡처 및 검사 기능 출시 (서울 리전 포함) | Amazon Web Services 한국 블로그

그럼 LB도 미러링 가능할까?

자세히는 모르지만... 현재는 LB ENI를 소스로 고를 수 없는 거 같다.

그래서 전체를 보기는 힘들지만 그래도 일부는 볼 수 있다.

바로 아래처럼 하면 말이다.

1. 트래픽 미러링 타켓을 만든다.

2. 트래픽 미러링 세션을 만들면서 소스를 EC2 ENI로 한다.

이렇게 구성하면 어떤 것들을 볼 수 있는가?

| 자원1 | 자원2 | 비고 |

| A | B | 내부 구간 |

| A/B | Subnet A ELB | 내부 구간 |

| A/B | Subnet B ELB | Subnet A Gateway를 통해 통신함 |

| A/B | E | Subnet A Gateway를 통해 통신함 |

| Subnet A EC2 | 외부 통신 | Subnet A Gateway를 통해 통신함 |

클라우드 논리 구성도만 생각하다 보면 빨간색 부분을 간과할 수 있다.

그런데! 어찌되었든 Subnet은 Subnet이고 다른 Subnet과 통신하고자 하면 Gateway는 무조건 통과해야 한다.

언더레이가 있다는 사실을 잊지 말자.

여기서 언더레이라는 용어를 쓰는 게 맞는지 모르겠다.

부족한 것도 있다.

사실 ELB가 Direct Connect Gateway나 VPN Gateway랑 통신하는 것도 보고 싶었는데...

ELB/Direct Connect Gateway/VPN Gateway의 ENI를 소스로 지정할 수 없다.

그냥 리스트에 보이지 않는다.

그래도 서브넷 내, 외부 통신을 많이 볼 수 있다.

'Network TroubleShooting > 툴' 카테고리의 다른 글

| PingInfoView를 소개합니다. (0) | 2022.09.28 |

|---|---|

| iperf3 (0) | 2022.07.17 |

| MTR (0) | 2022.06.19 |

| L4 툴 (0) | 2022.01.03 |

| L3 툴 (0) | 2022.01.03 |

댓글